Le jailbreak universel disponible depuis hier exploite une faille de l'iOS mais ne la corrige pas, votre iPhone est-il vulnérable à une attaque ?

Hier nous célébrions l'arrivée de JailbreakMe.com 2, LE site du jailbreak universel et unthetered pour iPhone, iPod Touch et iPad. La Dev Team a encore réalisé l'exploit de briser les protections d'Apple sur l'iOS 4.

Cependant certaines questions se posent maintenant. En effet, pour réaliser ce petit exploit, Comex, l'auteur du jailbreak, utilise une faille spécifique d'iOS qui n'a pas été bouchée depuis déjà longtemps et qui se situe au niveau du téléchargement et affichage de fichiers PDF qui est automatiquement accepté par l'OS. Cette faille permet d'injecter du code non attendu dans l'iPhone et si pour le moment elle n'est utilisée que par Comex pour permettre le jailbreak, qui peut prédire qu'elle ne sera pas la cible de personnes malveillantes qui pourraient introduire très simplement à distance par ce biais des malwares sur nos appareils (déguisés en PDF par exemple).

Comex lui même est bien conscient du danger que représente la faille qu'il exploite et a réagi via son Twitter pour expliquer que si quelqu'un d'autre s'en empare, cela pourrait générer des problèmes :

En attendant qu'Apple nous développe un patch de sécurité à ce sujet, le site MacStories.net nous propose une méthode pour patcher en partie manuellement la faille :

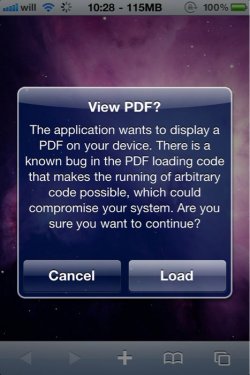

Il s'agit de télécharger un paquet et de l'installer, activant un écran de validation avant le téléchargement des PDF. Il vous faut un iPhone jailbreaké et l'accès SSH pour le faire :

- Télécharger ce paquet : http://cl.ly/8ad8cadc8ae3ff8729eb

- Le placer dans /var/mobile sur l'iPhone

- Se connecter en mode terminal sur l'iPhone : ssh root@IP de votre iPhone (pass par défaut alpine)

- installer le package avec la commande dpkg -i file.deb

- Rendez vous ensuite dans /var/mobile et double-tapez sur le fichier .deb pour l'installer

Si la procédure ne vous est pas familière, ne le faites pas et attendez une correction officielle, sachant que ce correctif n'est que partiel et ne bouche pas entièrement la faille.

Sources : MacRumors et MacStories